1.Business Planning Group

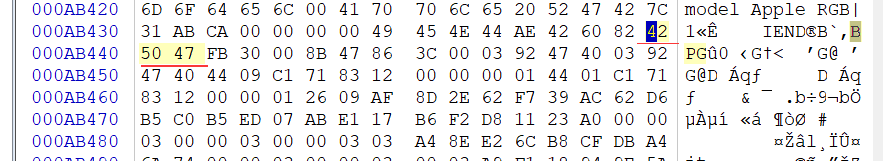

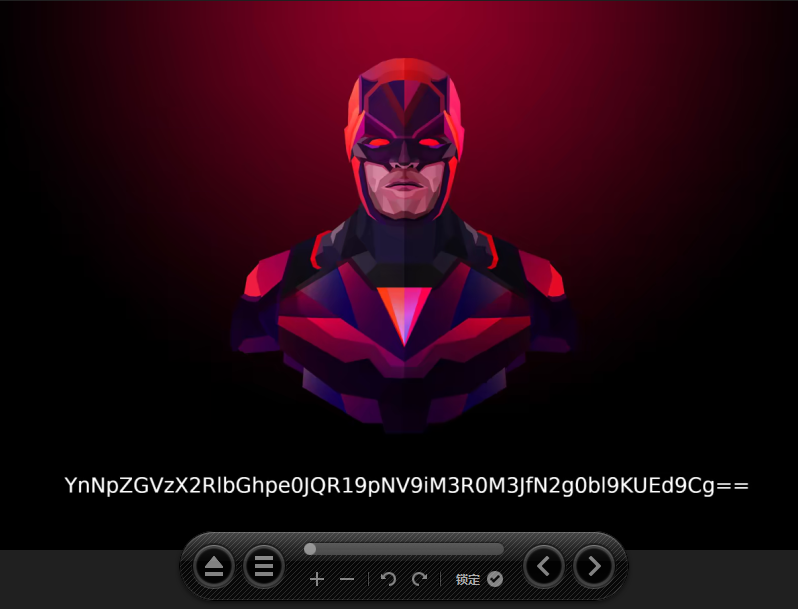

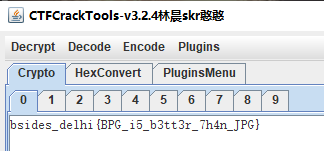

题中给了一个图片,题目B P G,猜测bpg图片,用winhex打开在下面找到bpg图片

在网上搜了一下,这种bpg图片可以用Honeyview打开

bases64解密,出现flag

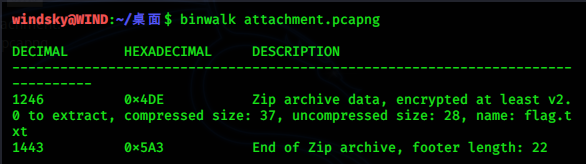

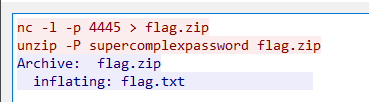

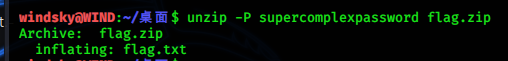

2.[BSidesSF2019]zippy

放在kali中发现数据包中有zip

导出来,发现有密码,将流量包放在wireshark下,追踪tcp流发现解压密码。

打开解压好的txt文档,即出现flag

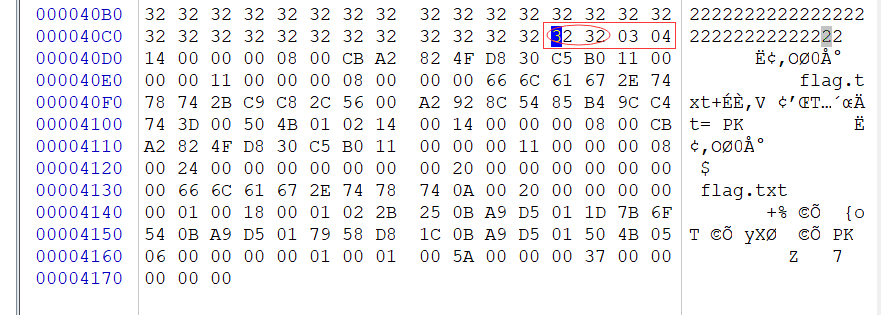

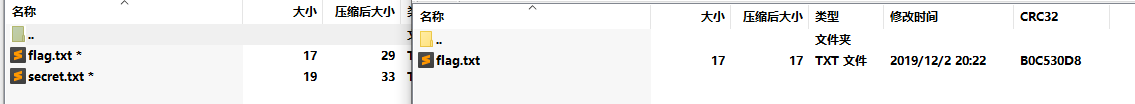

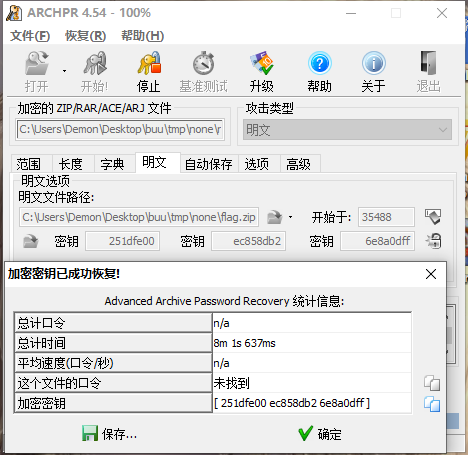

3.[ACTF新生赛2020]明文攻击

将图片放在winhex下,发现最下面有个压缩包,文件头缺失,补全并添加至新文件

发现题给的压缩包里面有一个flag.txt,和刚解压出的txt大小相同,明文攻击

点击确定保存为zip文件,解压出现flag

4.我爱Linux

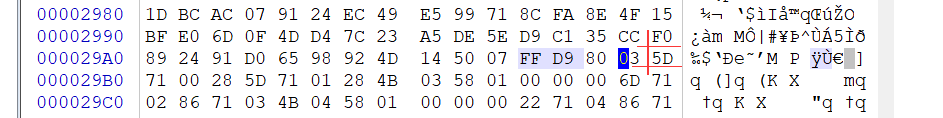

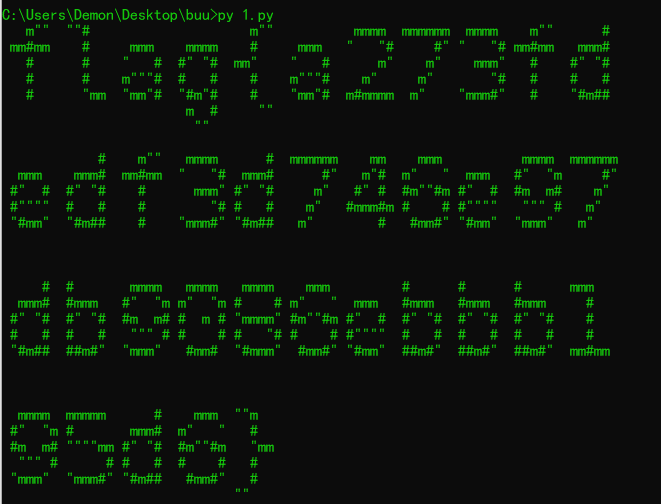

打开是一张图片,放在winhex下,翻到后面的数据很奇怪,但是没见过,搜了一下发现是python序列化,导出FF D9 80 03后面的数据至新文件

写个脚本读取这个文件

import pickle |

5.[SCTF2019]电单车

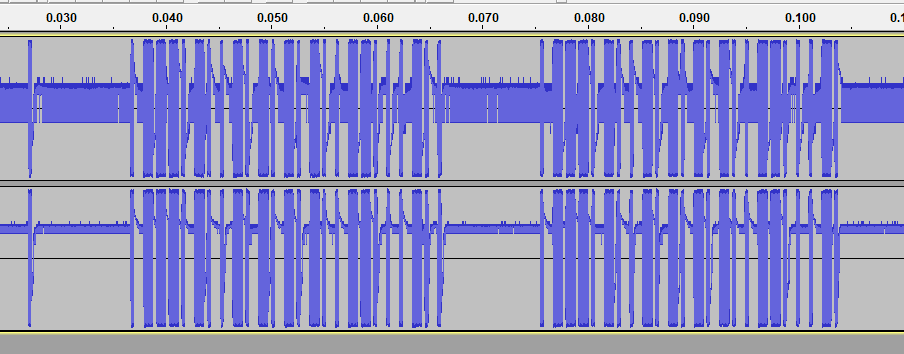

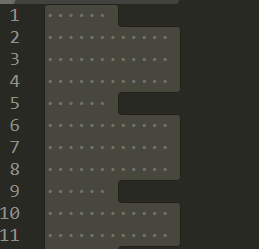

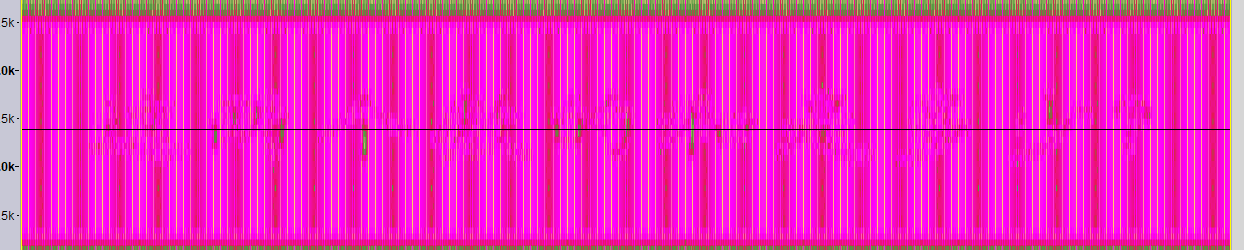

将wav文件放在audacity中查看波形图

将其转为0和1,细的为0宽的为1,0 0111010010101010011000100 011101001010101001100010

钥匙信号(PT224X) = 同步引导码(8bit) + 地址位(20bit) + 数据位(4bit) + 停止码(1bit)

地址位长度为20bit,后4位为数据位即01110100101010100110

6.[WUSTCTF2020]spaceclub

打开txt文档发现是空白的,全选发现都是空格,长为1短为0

将二进制转字符串:wctf2020{h3re_1s_y0ur_fl@g_s1x_s1x_s1x}

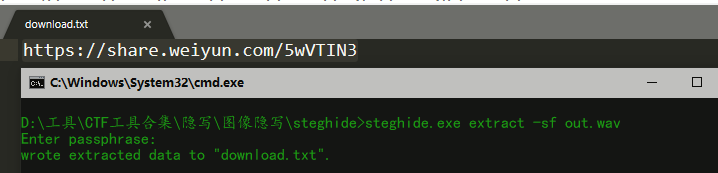

7.[GUET-CTF2019]soul sipse

放在audacity中,查看频谱图,采样率在22050以下,会出现一串文字:这两个数的和是多少?

用steghide找出隐藏的文件,是个链接

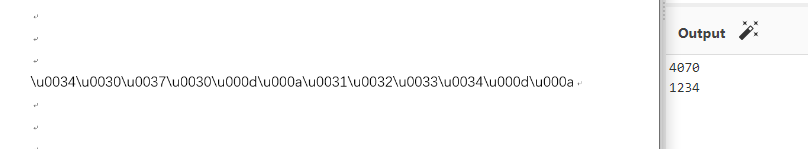

下载链接的图片,打不开,放在winhex下,发现文件头损坏,将其修复并打开,发现是Unicode编码,解码得到两个数字,相加即flag。

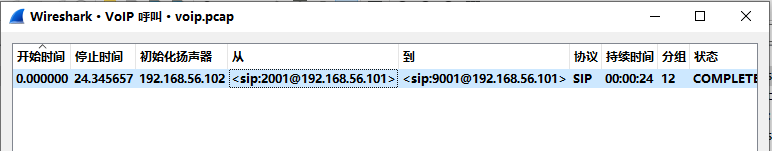

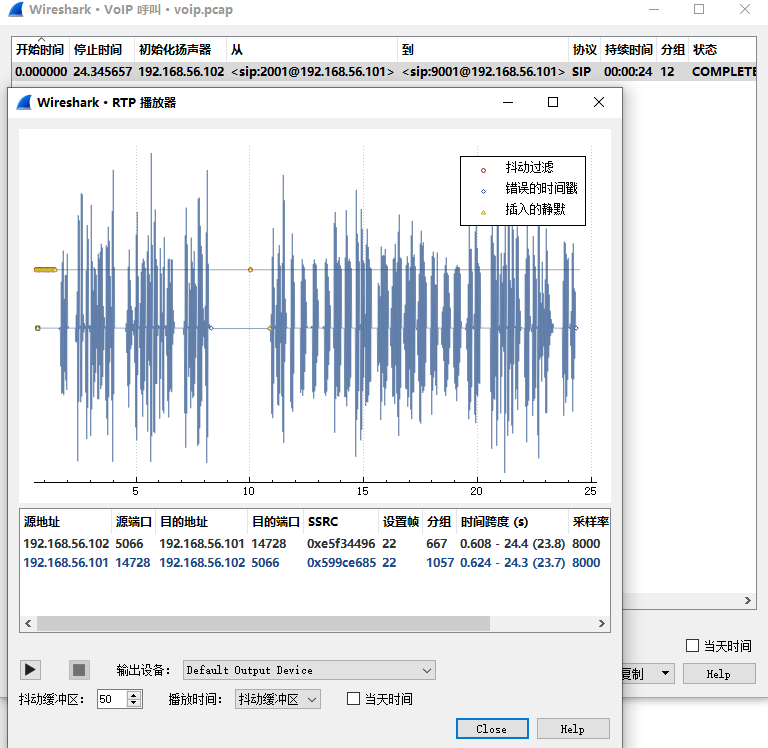

8.voip

谷歌一下,voip:互联网协议语音(VoIP),也称为IP电话,简称电话。

将其放在wireshark中,选择电话,voip呼叫。

点击播放流并播放即有声音读出flag:seccon{9001IVR}

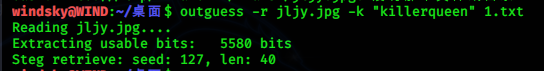

9.[WUSTCTF2020]alison_likes_jojo

将boki.jpg放入kali下,foremost分离出一个压缩包,打开发现加密了,暴力破解

打开txt,里面是base64,解了几遍最后出现killerqueen放在kali下outguess解出

打开生成的1.txt出现flag

10.[QCTF2018]X-man-A face

二维码用ps补齐

扫码得到KFBVIRT3KBZGK5DUPFPVG2LTORSXEX2XNBXV6QTVPFZV6TLFL5GG6YTTORSXE7I=

用base32解码出flag