1.[SUCTF2018]single dog

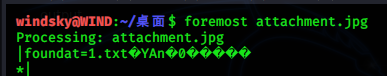

给了一张图片,用foremost分离出一个txt文件

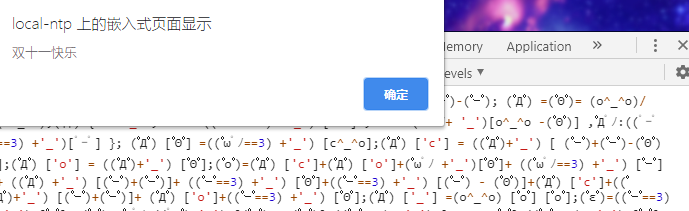

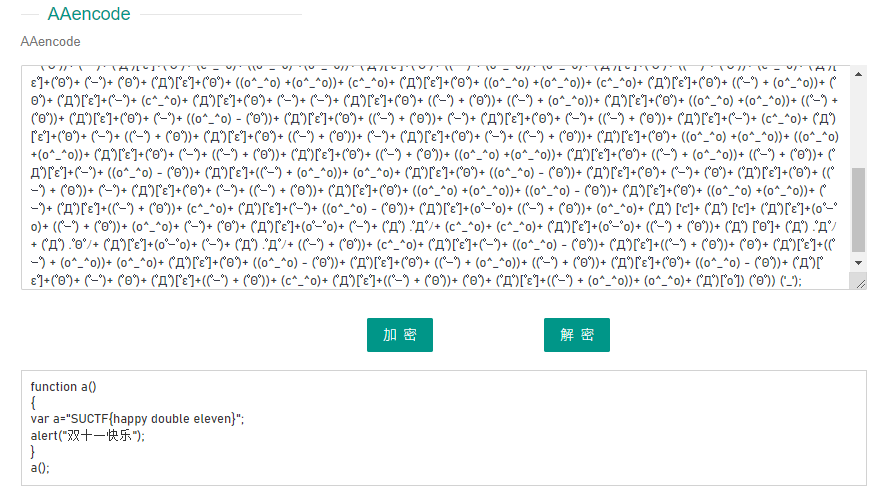

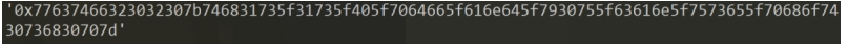

打开是aaencode,放在控制台里跑出来是:

于是找一个在线网站解密。

2.[WUSTCTF2020]find_me

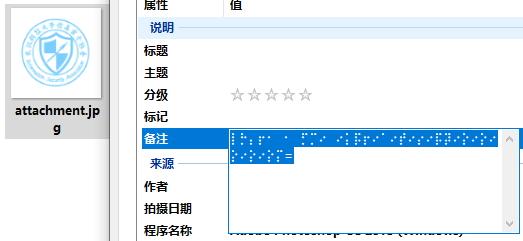

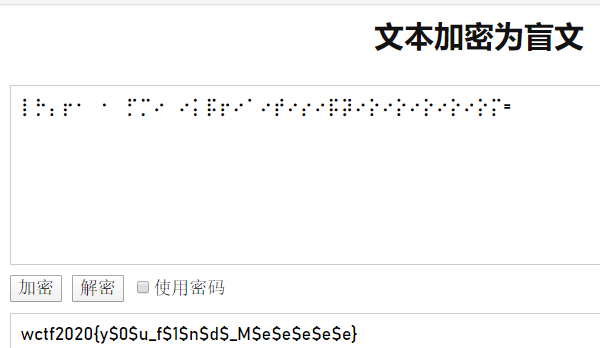

find_me先去图片属性的详细信息看了一下,发现是盲文

找个网站在线解密,推荐千千秀字的盲文解密,得到flag。

3.真的很杂

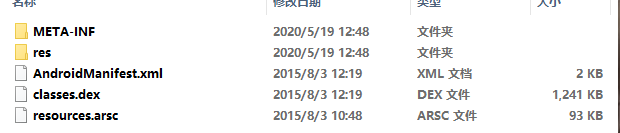

foremost分离图片,发现是压缩包,解压缩,打开发现压缩包应该是是安卓apk。

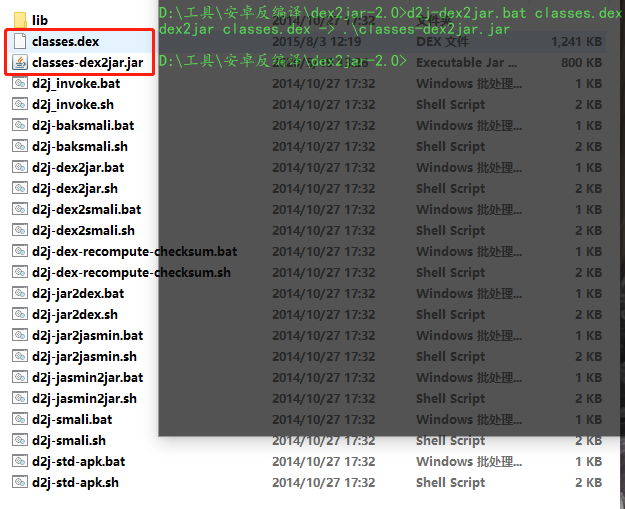

将压缩包中的classes.dex放在dex2jar-2.0下

代码:d2j-dex2jar.bat classes.dex

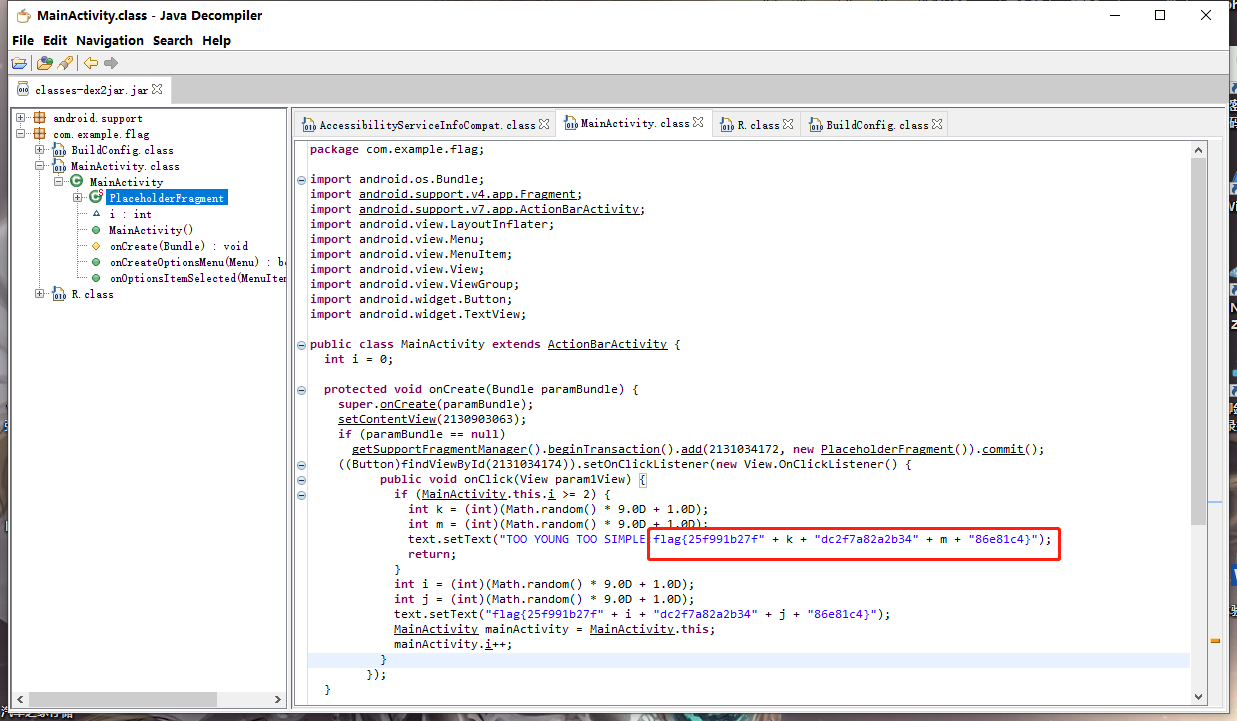

会生成jar文件,再用jd-gui打开,搜索字符串即可看到flag

flag差两个字符,题目hint:前一个是字母,后一个是数字。这方面的爆破我不懂,然后试了试前面是c,后面是3

4.hashcat

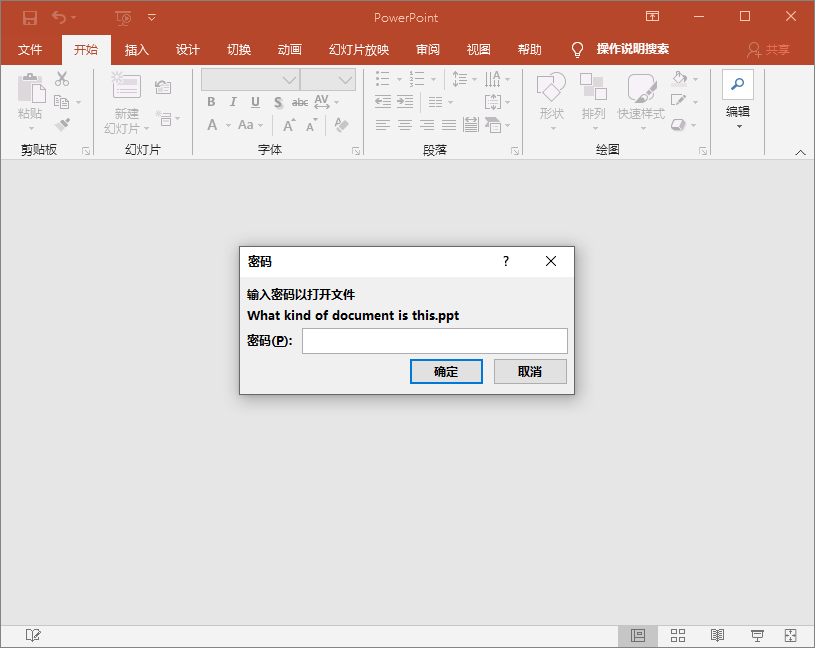

What kind of document is this,将其后缀改成doc或ppt,发现需要密码。

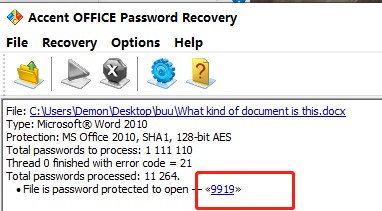

用Accent OFFICE Password Recovery v5.1 CracKed By Hmily[LCG][LSG]这个软件暴力破解

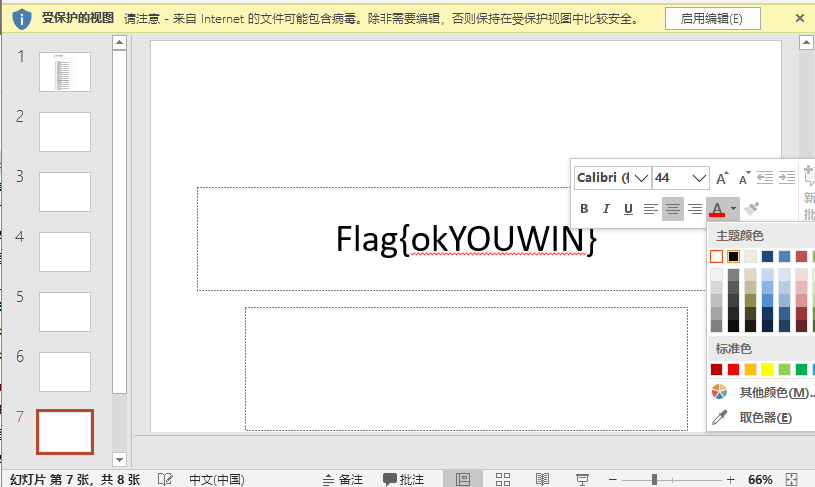

输入密码,word文件打不开,尝试ppt,都是空白页,搜索字符串flag,将文字颜色调成其他颜色就可以看到flag。

5.[安洵杯 2019]easy misc

打开压缩包,里面有一个图片,一个文件夹,一个压缩包。

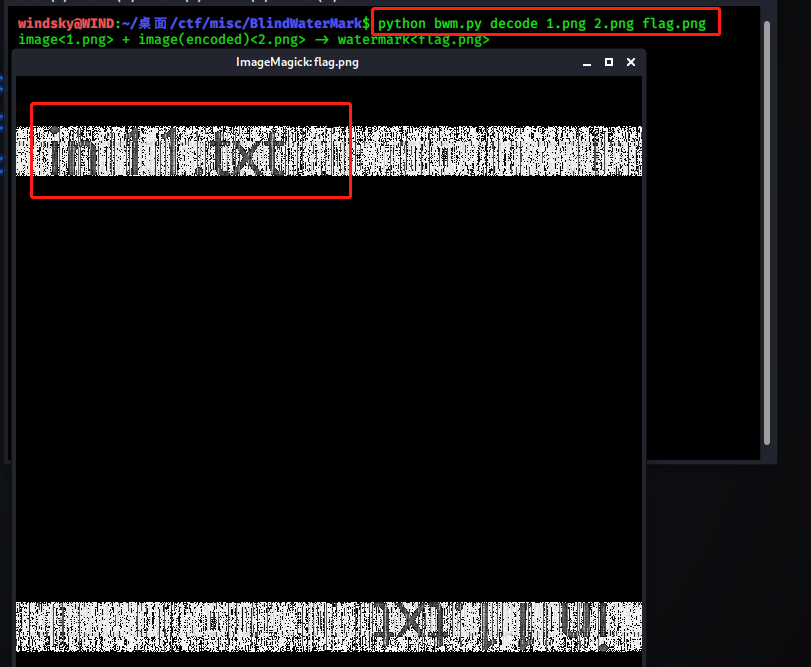

图片用foremost分离,发现里面有两张相同的图片,盲水印。

所以使用bwm的脚本,如果没有cv库就pip install opencv-python,再运行脚本python bwm.py decode 1.png 2.png flag.png,1.png和2.png是压缩包的两张相同图片,flag.png是分离所得的水印。

图片提示in 11.txt就是说在11.txt中,同文件夹最下面有一个hint.txt。hint:取前16个字符 打开11.txt,应该是词频统计:etaonrhsidluygw

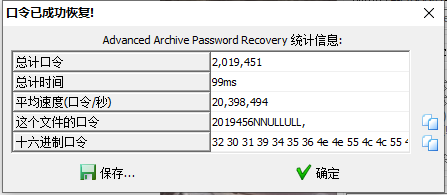

接下来看压缩包,需要密码,压缩包注释:FLAG IN ((√2524921X85÷5+2)÷15-1794)+NNULLULL,

左边式子接触来是7,即密码为 7+NNULLULL, 掩码攻击

爆出密码,解压缩,里面有一个decode.txt,打开并用刚才词频统计的替换。

替换为:QW8obWdIWT9pMkFSQWtRQjVfXiE/WSFTajBtcw==

base64解码:Ao(mgHY?i2ARAkQB5_^!?Y!Sj0ms

再用base85解码:flag{have_a_good_day1}

6.[XMAN2018排位赛]通行证

打开文档:a2FuYmJyZ2doamx7emJfX19ffXZ0bGFsbg==

base64解码:kanbbrgghjl{zb____}vtlaln

栅栏加密(key=7):kzna{blnl_abj_lbh_trg_vg}

凯撒偏移13位,即rot13:xman{oyay_now_you_get_it}

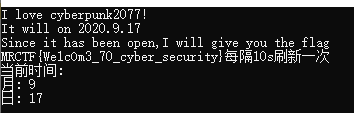

7.[MRCTF2020]CyberPunk

运行程序,上面显示:It will on 2020.9.17

将本日期调制2020.09.17,再次运行程序,出现flag。

8.[WUSTCTF2020]爬

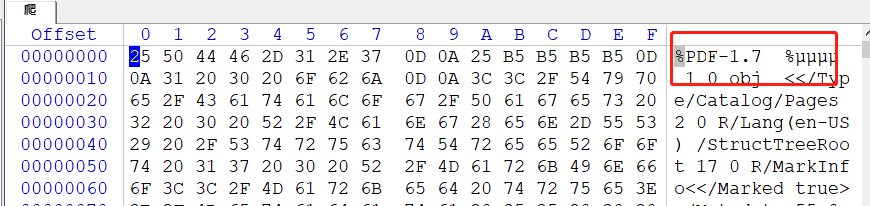

解压一个文件名为爬,没有后缀,放在winhex下,显示为pdf文件。

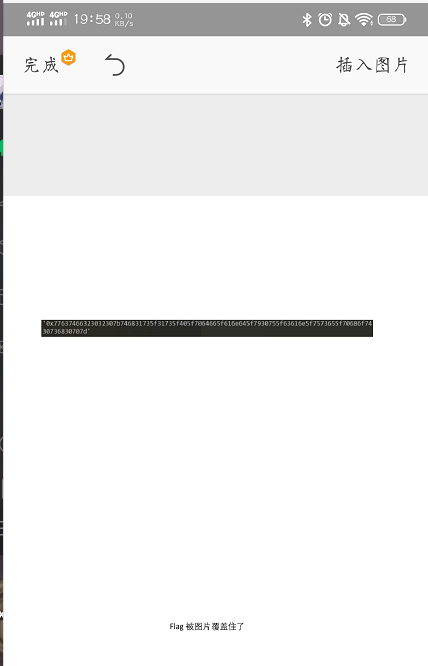

打开上面有一句话flag被图片盖住了,意思是挪开图片就能看到,然后(我的电脑没有软件可以修改),手机的WPS被迫营业。

图片放大后:

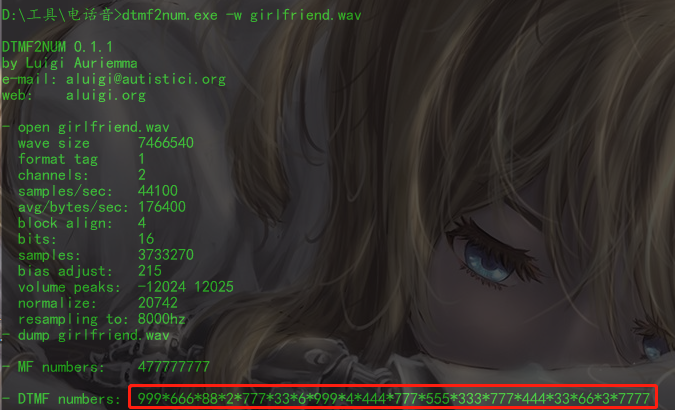

将图片上的16进制转字符串得到flag。

9.[WUSTCTF2020]girlfriend

解压缩,发现girlfriend.wav文件,听一下是拨电话的声音,突然想起来有个工具:dtmf2num。

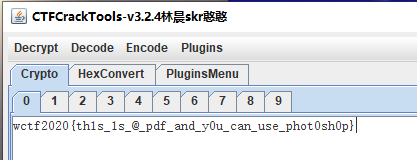

将wav文件放在dtmf2num文件夹下,打开命令行输入dtmf2num.exe -w girlfriend.wav

解出来:999*666*88*2*777*33*6*999*4*444*777*555*333*777*444*33*66*3*7777

手机密码9键:youaremygirlfriends(999就是第九键的第三个字母,即y)

10.[MRCTF2020]不眠之夜

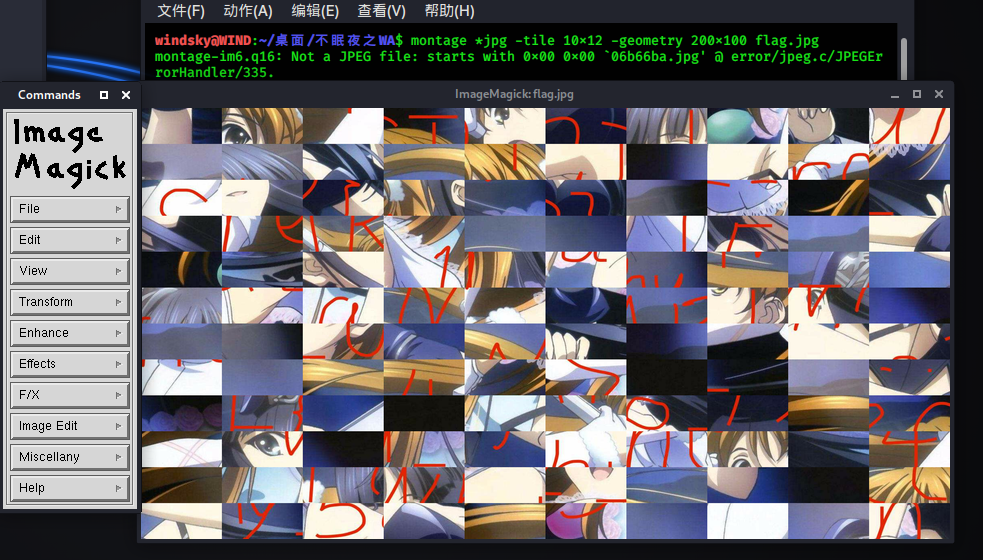

打开发现一堆图片,常规操作开始拼图,但是太麻烦,网上搜了一下,发现有两个工具很适合,montage与gaps。

linux下montage的用法:montage *.png -tile 图片摆放格式 -geometry 图片分辨率 flag.png

python gaps用法:gaps --image=flag.jpg --generations=40 --population=120 --size=100

image Path to puzzle |

出现flag