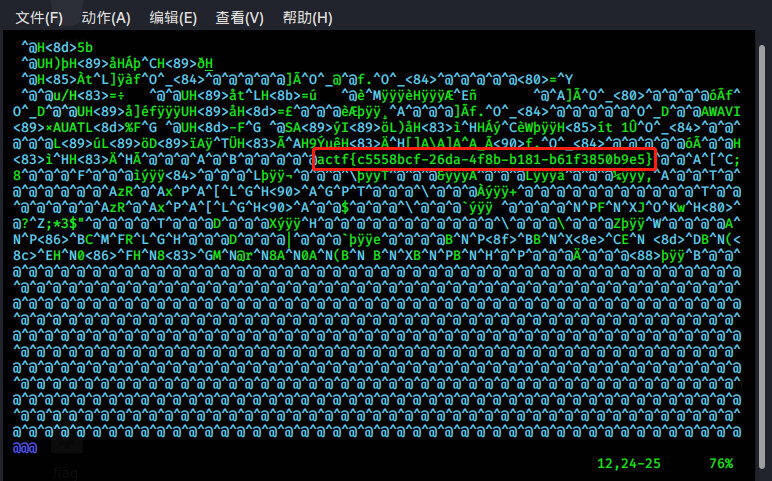

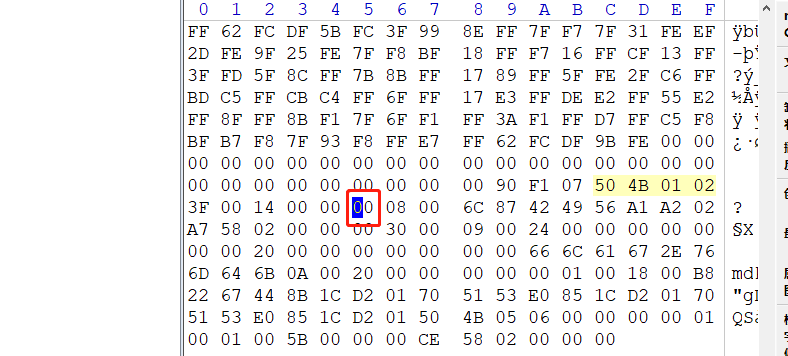

1.面具下的flag

打开压缩包是一张图片,放在winhex下有pk字样,即zip压缩包。

修改后缀发现里面的flag.vmdk文件被加密,猜测伪加密,将504B0102后面的09改成00。

将vmdk文件放入winhex中,双击打开分区1,可以看到两个txt文件。

分别打开发现一个是Ook,一个是brainfuck,在这个网站解密 https://www.splitbrain.org/services/ook ,拼在一起即可获得flag。

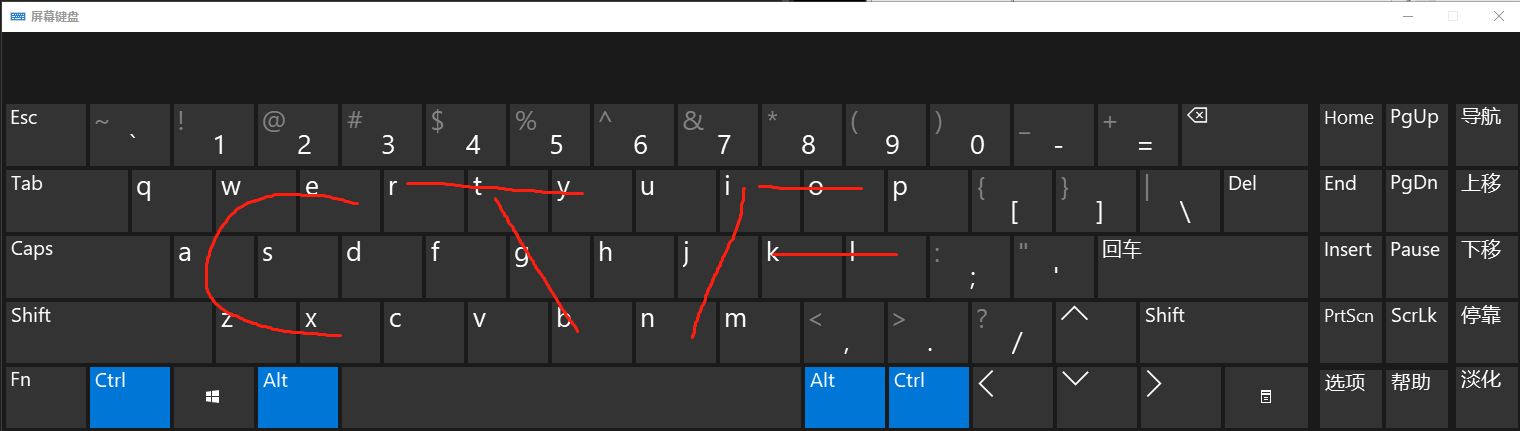

2.[HBNIS2018]低个头

题目为低个头,可能是键盘密码,即CTF

3.[SWPU2019]Network

和之前tti隐写的题类似,一个txt文件里面只有四个数字:64,127,191,255

63 00111111 |

每一个ttl只有前两位隐藏数字,四个为一组

import binascii |

跑完脚本,会出现一个压缩包,是伪加密。

打开里面的flag.txt很明显是base64编码,解码得到flag。

4.[ACTF新生赛2020]outguess

outguess的隐写,jpg属性备注发现社会主义核心价值观加密,解密得到

abc |

在linux下得到flag

outguess -k "abc" -r mmm.jpg flag.txt |

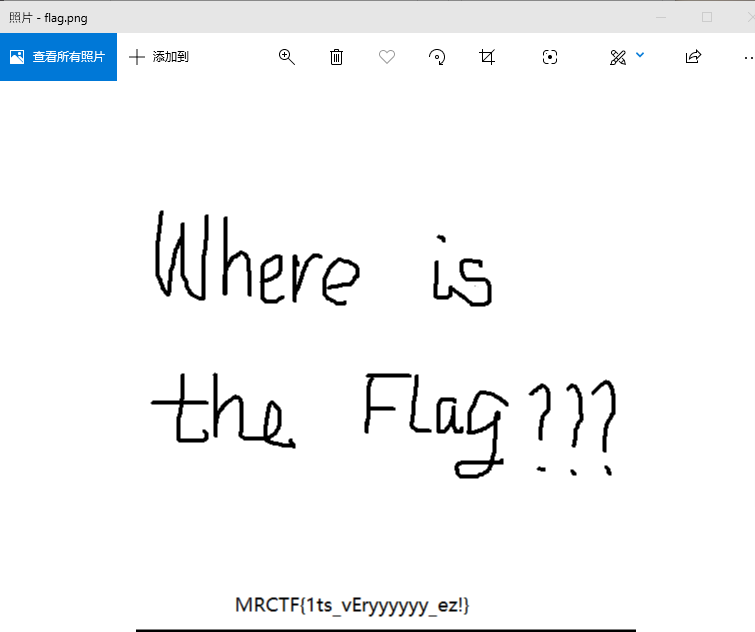

5.[MRCTF2020]ezmisc

修改图片高度即可得到flag。

6.我吃三明治

用strings查看图片的字符,会出现一串英文,再用base32解码出flag。

strings flag.jpg |

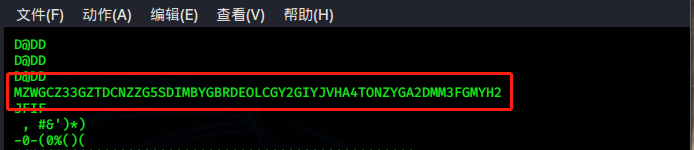

7.[GUET-CTF2019]虚假的压缩包

两个压缩包,一个是虚假的压缩包,一个是真实的压缩包

虚假的压缩包是伪加密,打开里面的txt文件:

数学题 |

一看是简单的rsa,写个脚本。

import gmpy2 |

运行结果为5,压缩包密码:答案是5。

打开真实的压缩包里面有一个图片,和一个文件,将图片修改高度,图片提示和5异或:

with open("亦真亦假","r") as fp: |

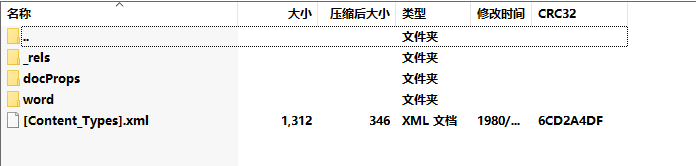

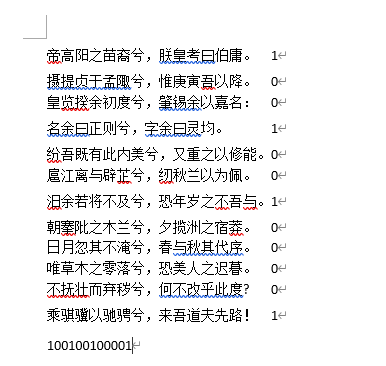

得到一个504B开头的数据,放在winhex中转ascii,得到一个压缩包,打开发现是word的类型,将后缀zip改成doc。

打开没发现flag字样,却有隐藏文字

全选然后将颜色转换为黑色出flag

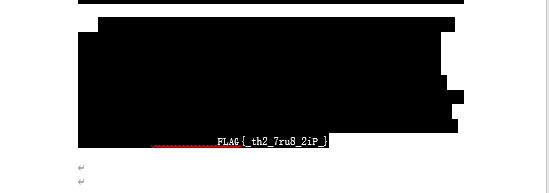

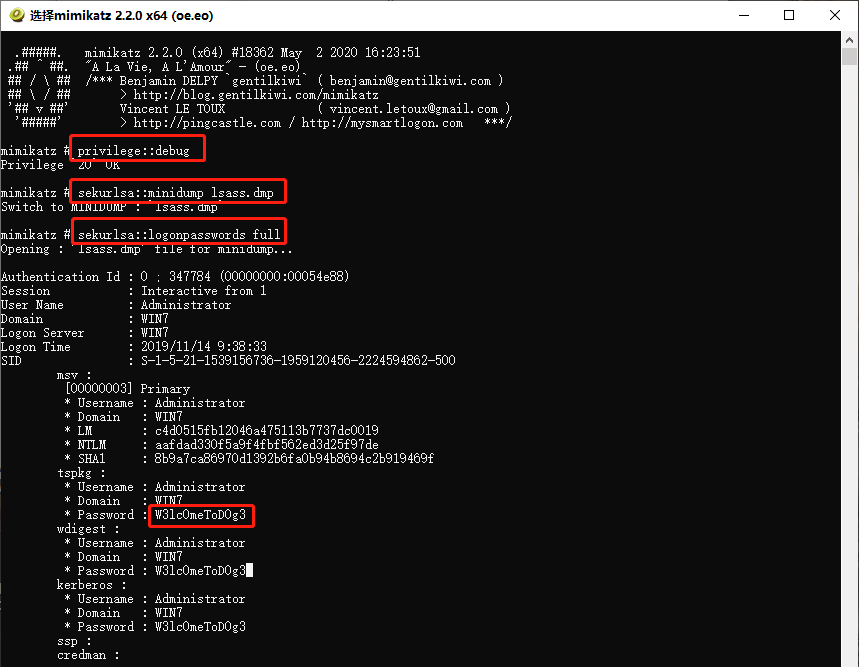

8.[安洵杯 2019]Attack

先将流量包foremost,得到一个压缩包,打开有hint:这可是administrator的秘密,怎么能随便给人看呢?

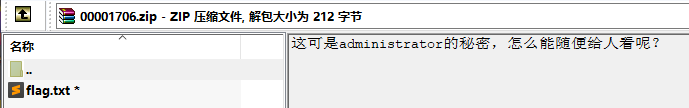

将流量包用wireshark打开,导出http中的lsass.dmp文件

为什么导出这个文件呢?

百度:lsass.exe是一个系统进程,用于微软Windows系统的安全机制。它用于本地安全和登陆策略。

用mimikatz工具获取里面的系统administrator的密码

这是代码:

privilege::debug |

输入密码,解压之前foremost分离出的压缩包,得到flag。

9.[RCTF2019]draw

logo语言,在网上找一个logo语言解释器跑一下就出结果。

https://www.calormen.com/jslogo/ (这个网站就可)

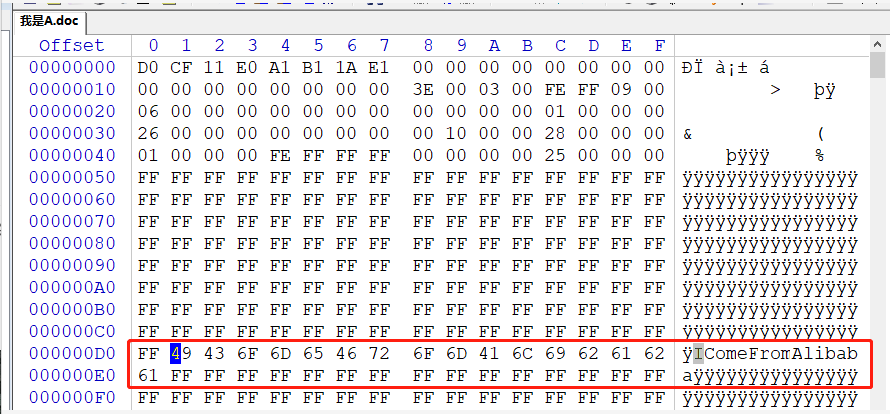

10.粽子的来历

打开是四个word文件,打不开,放在winhex下中间有一串奇怪的字符,都改成FF就可以正常打开。

打开后是几句诗,行间距不同。设1.5倍为1,1倍为0

最后将其md5-32位加密即flag。

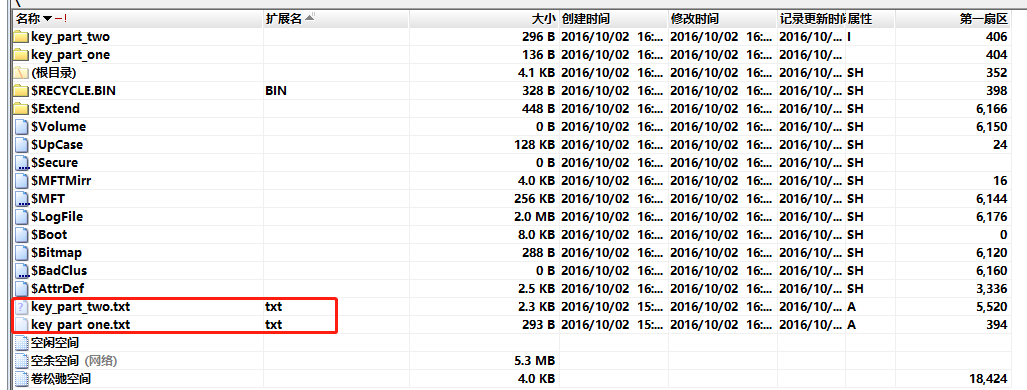

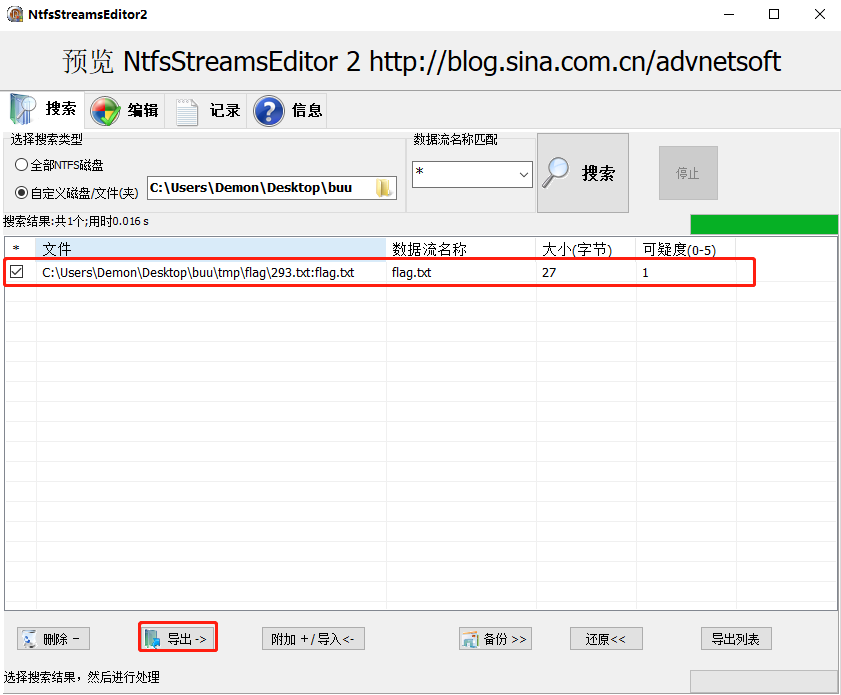

11.[ACTF新生赛2020]NTFS数据流

题目是NTFS数据流,将flag.zip解压缩,再用NtfsStreamsEditor2搜索得到flag.txt,导出得到flag。

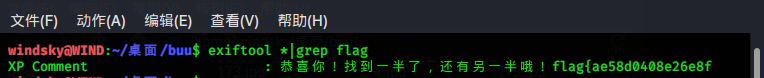

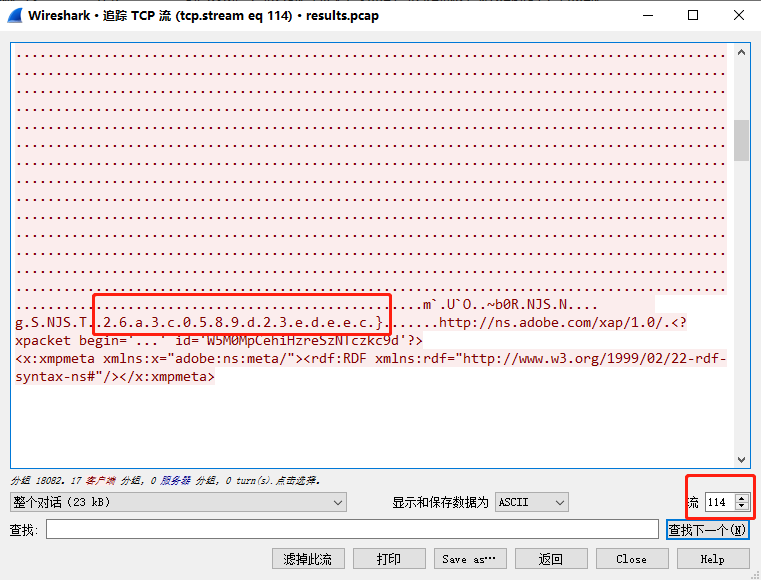

12.百里挑一

将流量包放入wireshark中,导出http,100+张图片,先用kali的exiftool,找到了一半的flag。

exiftool *|grep flag |

另一半的flag在tcp 114流中

最后拼在一起就是完整的flag。

13.[ACTF新生赛2020]swp

流量包在wireshark下http导出secret.zip,是个伪加密,将里面文件放在linux下,用vi查看。